Защита портов роутера Mikrotik от брутфорса

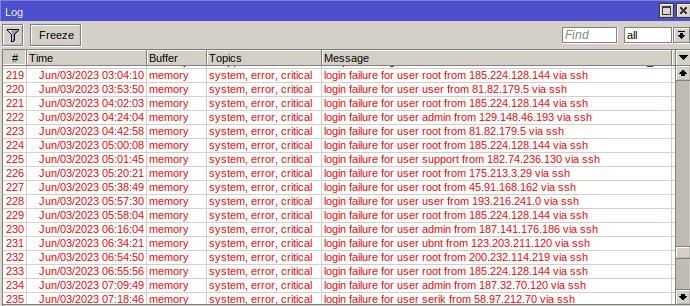

Недавно заглянул в логи роутера и увидел вот такое:

У ротера открыт порт SSH, для дистанционной настройки. Понятное дело, что есть сложный пароль, но сам факт такого частого обращения к порту – повод задуматься. Почитав официальную wiki, наткнулся на решение – добавить правила в Firewall.

ip firewall filter/

add action=add-src-to-address-list address-list=bruteforce_blacklist

address-list-timeout=1d chain=input comment=F2B connection-state=new

dst-port=22 in-interface-list=WAN protocol=tcp src-address-list=connection3

add action=add-src-to-address-list address-list=connection3

address-list-timeout=1h chain=input connection-state=new dst-port=22

in-interface-list=WAN protocol=tcp src-address-list=connection2

add action=add-src-to-address-list address-list=connection2

address-list-timeout=15m chain=input connection-state=new dst-port=22

in-interface-list=WAN protocol=tcp src-address-list=connection1

add action=add-src-to-address-list address-list=connection1

address-list-timeout=5m chain=input connection-state=new dst-port=22

in-interface-list=WAN protocol=tcp

Решение вопроса следующее – когда роутер фиксирует новое соединение на порт 22 и злоумышленник вводит логин и пароль, ip попадает в адрес лист connection1 на 5 минут, если в течении 5 минут с этого же ip происходит еще один запрос, он попадает в адрес лист connection2 и т.д, пока ip адрес не попадет в blacklist.

Далее задача состоит в том, чтобы обработать цепочку prerouting и отбросить запросы из черного списка:

ip firewall raw/

add action=drop chain=prerouting comment="F2B Drop" in-interface-list=WAN

src-address-list=bruteforce_blacklist